✽ Notre offre

Découvrez nos

trois principaux services

Infogérance pour les TPME

Venant du monde de la cybersécurité, on préfère vous accompagner d'abord dans votre IT puis vous guider vers la résilience cyber.

Gestion des identités et des accès (IAM)

Quand la société commence à grandir, la gestion des entrées et sorties du système deviennent complexes et non contrôlées. On vous accompagne dès la définition de votre besoin jusqu'au déploiement d'une solution et à son support.

Formations

La formation est notre socle initial pour s'assurer que les équipes sur-site sont conscientes des risques et sont opérationnelles sur la mise en place des mesures adéquates.

La sécurité concerne tout le monde

Que ce soit pour les petites ou les grandes entreprises, l'utilisation d'outils digitaux n'est plus une option. Et avec la création d'un nouveau monde, arrive de nouveaux risques. Cette année, le rapport annuel de Netwrix rapporte que 79% d'organisations ont été ciblées contre 68% et voici les attaques les plus courantes.

Nos Partenaires Stratégiques

Les abonnements et licences Microsoft au Maroc

Découvrez ici tous les produits Microsoft 365 sous abonnement mensuel / annuel ou perpétuel

Nos valeurs

Discrétion

Chez ISSROAD, la discrétion est primordiale. Nous sécurisons les systèmes de nos clients avec une confidentialité absolue, sans jamais divulguer d’informations sensibles, assurant ainsi leur confiance et leur tranquillité.

Engagement

Chez ISSROAD, nous nous engageons pleinement dans la réussite des projets digitaux de nos clients. Nous les conseillons avec expertise et fournissons des solutions qui surpassent leurs attentes, assurant leur satisfaction et sécurité.

Travail

Chez ISSROAD, la valeur travail est au cœur de notre engagement. Nous croyons en l'excellence, la rigueur et la collaboration pour offrir des solutions innovantes et durables à nos clients.

Conseil

Chez ISSROAD, le conseil client est au cœur de notre mission. Nous nous engageons à écouter, comprendre et anticiper les besoins de nos clients pour offrir des solutions sur mesure et efficaces.

Les Certifications de l'Equipe

Notre équipe, composée d'experts passionnés, est profondément convaincue que l'excellence découle de la formation continue. Nous croyons fermement que l'expertise et le sérieux sont le fruit d'un engagement constant envers le perfectionnement. En investissant dans le développement continu de nos équipes, nous nous assurons de rester à la pointe des dernières avancées et meilleures pratiques. C'est ainsi que nous garantissons des solutions de qualité et une approche toujours innovante pour répondre aux besoins évolutifs de nos clients.

ISSROAD dans les médias

Finance News Hebdo

L'UNIVERS DES TPME :

En matière de cybersécurité, chaque maillon compte

Dans son édition N°1201, Finances News Hebdo met en avant ISSROAD comme un acteur clé de l’écosystème numérique marocain.

L’article souligne notre mission d’accompagner les TPME dans leur transition vers des solutions agiles, sécurisées et résilientes, en misant sur la cybersécurité, l’infogérance et le cloud.

La protection des données, la gestion des risques IT et la montée en compétences y sont présentées comme des leviers essentiels de compétitivité pour les entreprises marocaines.

ISSROAD en vedette sur le JT de 2M lors du Gitex Africa 2025

ISSROAD est fier d'annoncer sa présence sur le journal télévisé le plus regardé de 2M, lors des informations du soir qui couvraient le Gitex Africa 2025. Cet événement majeur a été l'occasion de parler cybersécurité !

Nous avons eu le plaisir d'accueillir nos partenaires d'ALL4TEC sur notre stand, renforçant ainsi notre collaboration et notre engagement envers l'excellence.

Nous tenons à remercier tous ceux qui ont visité notre stand et ont manifesté un intérêt pour nos produits. Cette couverture médiatique témoigne de notre détermination à continuer d'innover.

Restez connectés pour plus d'actualités et d'initiatives passionnantes à venir

La Vie Eco

10 femmes qui font bouger la tech

Trois femmes, trois parcours inspirants, trois visages de l’innovation et de l’entrepreneuriat au Maroc : Salma Kabbaj, co-fondatrice d’Impact Lab, Salwa Harif, fondatrice d’Issroad et Kenza Boughaleb, partner d’Inskip Maroc.

En savoir plus

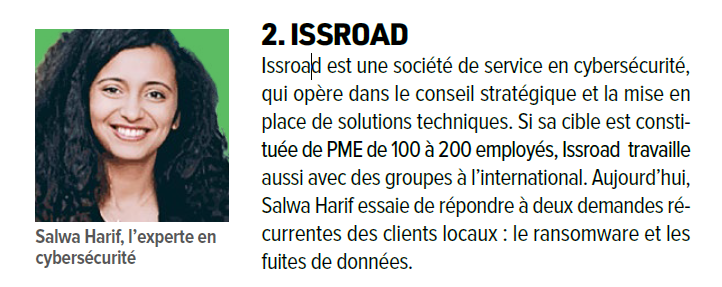

TelQuel

10 startups à suivre en 2024

Issroad est une société de service en cybersécurité, qui opère dans le conseil stratégique et la mise en place de solutions techniques. Si sa cible est constituée de PME de 100 à 200 employés, Issroad travaille aussi avec des groupes à l’international. Aujourd’hui, Salwa Harif essaie de répondre à deux demandes récurrentes des clients locaux : le ransomware et les fuites de données.

SNRT News - JT 20h30

ISSROAD est fier d'annoncer que la chaîne nationale Al Aoula a choisi de venir filmer dans nos bureaux pour explorer un sujet crucial de cybersécurité. Cette collaboration témoigne de notre expertise et de notre engagement à sensibiliser le public aux enjeux de la sécurité numérique. Nous sommes ravis de partager nos connaissances et de contribuer à un dialogue essentiel sur la protection des données à l'ère numérique.

Libération - Entretien avec Salwa HARIF

ISSROAD est honoré d'être en couverture du journal Libération, où nous discutons de l'importance cruciale de la sensibilisation à la cybersécurité pour tous.

Cet entretien fait suite à la première édition marocaine du Cybersecurity Awareness Month, un événement marquant qui vise à éduquer et à mobiliser la population sur les enjeux de la sécurité numérique.

Ensemble, nous pouvons renforcer notre résilience face aux menaces en ligne.

Libération

ICC MOROCCO, en collaboration avec ISSROAD et Technopark, est fier d'annoncer la 5ème édition des Annuelles de la Cybersécurité d'ICC. Cet événement phare a réunit des experts, des professionnels et des passionnés du domaine pour échanger sur les dernières tendances, défis et innovations en matière de cybersécurité.

Ce que disent nos clients

ISSROAD collabore avec des grands groupes ainsi qu'avec des PME et TPE.

Nos clients en France et au Maroc bénéficient de notre capacité d'adaptation aux spécificités de chaque marché.

"Je tenais à vous remercier pour le travail effectué et les efforts consentis sur cette année. Ça n'a pas toujours été simple à gérer mais les résultats sont très positifs. Merci à votre bienveillance, disponibilité et toute l'aide apportée."

"Grâce à votre sérieux et à votre disponibilité, nous avons pu déployé la solution de SIEM à temps pour notre audit de certification ISO . Encore merci de nous avoir épaulé et soutenu dans un délais aussi court."

"Cette formation m'a beaucoup plu. Le contenu était exactement ce dont j'avais besoin pour avancer professionnellement. Le formateur a su répondre clairement à mes questions. J'ai maintenant des compétences que je peux utiliser directement au travail."Client - Formation PECB

"Nous vous remercions de vous soucier de notre satisfaction concernant vos services. Jusqu'à présent, tout se passe très bien. Yahya est extrêmement réactif et d'une grande aide."Client - Infogérance / Sécugérance

Rejoignez nous

Prochains évènements et webinaires